检查当前网站域名中的同形异义字,以防止网络钓鱼。

关于此加载项

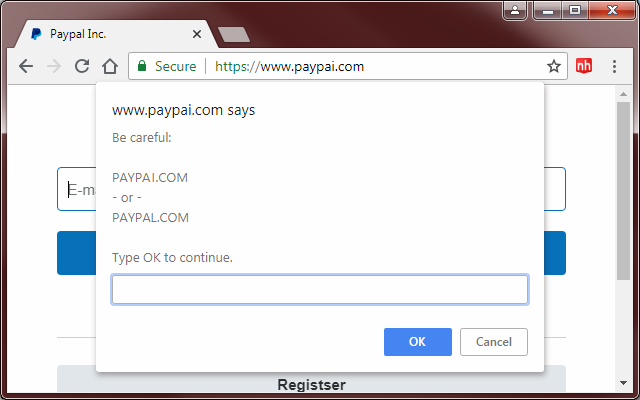

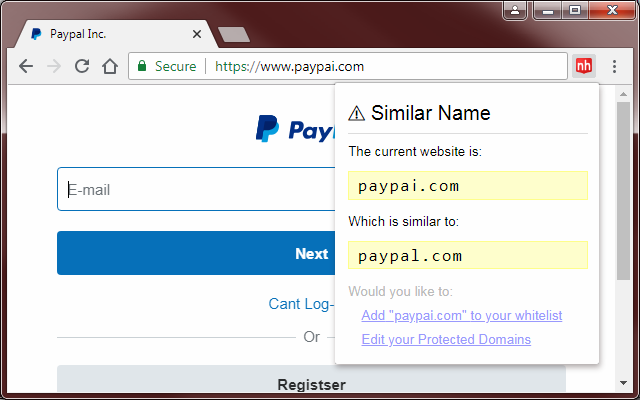

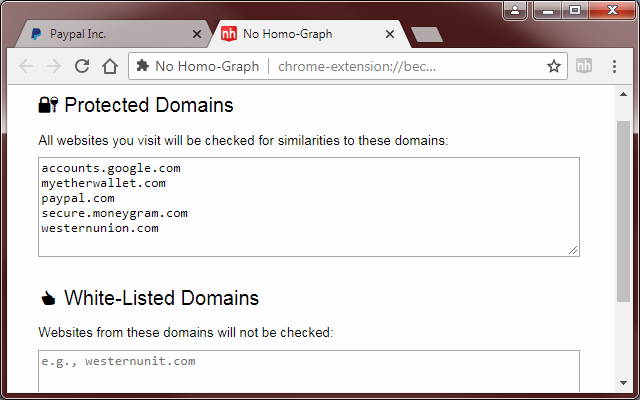

No Homo Graph使用计算机算法实时检查您访问的网站是否拼写与用户定义的域列表相似。如果找到相似的匹配项(也称为同形异义词),则会显示一个模态窗口,阻止您与网站进行交互,直到您意识到所涉及的风险为止。模态窗口仅对网站模态,不会阻止您切换选项卡或将其完全替换为另一个网站。用户定义的域列表中填充有流行的域,例如PayPal,Western Union,Google,Yahoo,MyEtherWallet和MoneyGram,用户可以自由地从列表中添加和删除。

例如,如果您在其中包含“paypal.com”,它将捕获诸如“paypaᶘ.com”之类的内容。您的清单。

“没有同形物”的工作原理

当您访问网站时,此加载项从URL解析第二级和第三级域,并计算它们与用户定义列表中的域之间的差。如果这些域是微不足道的编码编码,它们将被转换为Unicode。如果域中包含看起来像Ascii字符的西里尔字母,它们将被转换为Ascii。如果差异低于阈值(如果该域小于7个字符(不包括TLD),则为2个排列),它将提醒用户已找到匹配项。

有哪些限制?

此加载项不是万无一失的。攻击者可以简单地对域进行更多更改,直到其足够不同为止。但是,用肉眼发现就更容易了。

我的信息如何存储?

所有信息都存储在本地计算机上。

什么是同形异义词攻击?

请参阅以下链接:

https://slashdot.org/story/02/05/28/0142248/spoofing-urls-with-unicode

https://dev.to/loganmeetsworld/homographs-attack--5a1p

攻击示例:

https://xn--80aa0cbo65f.com (假 paypal.com)

https://www.xn--80ak6aa92e.com (假 apple.com)

http://www.xn--o1aae.com (假 cnn.com)